Open Id Connect konfigurieren

Inhaltsverzeichnis

Einleitung

Identity Provider anbinden

Strategie für externe Rollenzuweisungen

Rollennamen

Einleitung

Note

Diese Funktion muss für Ihren Account freigeschaltet werden. Wenn Sie Interesse haben, wenden Sie sich bitte an support@billwerk.com.

Open Id Connect basiert auf dem OAuth 2.0-Framework und ermöglicht Anwendungen von Drittanbietern, die Identität von Endbenutzern zu überprüfen und grundlegende Benutzerprofilinformationen zu erhalten. Open Id Connect verwendet JSON-Web-Tokens (JWTs), die Sie in Datenflüssen empfangen können und die den OAuth 2.0-Spezifikationen entsprechen.

Identity Provider anbinden

Note

Verwenden Sie die URL, die in den Open Id Connect-Einstellungen in billwerk angegeben ist, um den Single-Sign-On-Mechanismus zu verwenden.

Um zu den Drittanbieterintegrationen zu gelangen, klicken Sie in der rechten oberen Ecke auf Ihre E-Mail-Adresse > Einstellungen.

Klicken Sie im Bereich BILLWERK APPS auf Drittanbieterintegrationen.

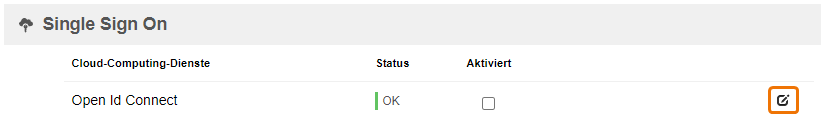

In der Zeile Open Id Connect, klicken Sie auf das

-Symbol.

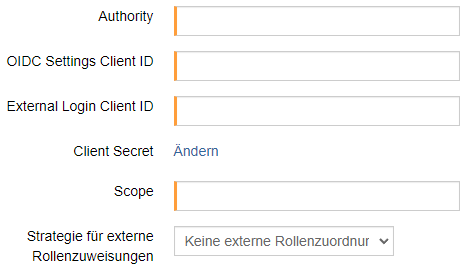

Füllen Sie die erforderlichen Felder aus.

Klicken Sie auf die Schaltfläche Speichern.

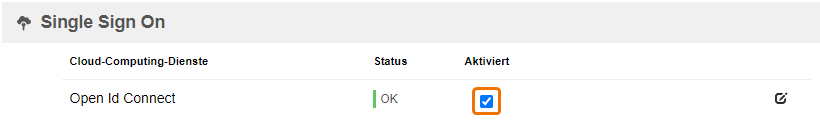

Wenn Open Id Connect erfolgreich konfiguriert ist, aktivieren Sie das Kontrollkästchen.

Klicken Sie auf die Schaltfläche Speichern.

Feld | Beschreibung |

|---|---|

Authority | Realm-URL des Identity Providers |

OIDC Settings Client ID | OIDC-Einstellungen für Client-ID vom Identity Provider für die Autorisierung |

External Login Client ID | Client-ID vom Identity Provider für die Autorisierung |

Client Secret | Client Secret vom Identity Provider für die Autorisierung |

Scope | Identifikatoren für zugängliche Ressourcen |

External Role Assignments Strategy | Strategie für die Rollenzuweisung |

Strategie für externe Rollenzuweisungen

Die Strategie für externe Rollenzuweisungen muss in den Drittanbieterintegrationen in billwerk konfiguriert werden. Um Rollen von billwerk über den Identity Provider zuzuweisen, müssen die Claims im Identity Provider gesetzt werden.

Note

Der Token Claim Name kann nicht verändert werden.

Strategie für externe Rollenzuweisungen | Beschreibung | Claims |

|---|---|---|

Keine externe Rollenzuordnung | Die vom Identity Provider bereitgestellten Rollen werden nicht berücksichtigt. Rollen können vom Admin oder bei der Benutzereinladung zugewiesen werden. | |

Einzelne Rolle für alle Entitäten | Vom Identity Provider bereitgestellte Rollen werden zugewiesen. Rollen können nicht vom Admin oder bei der Benutzereinladung zugewiesen werden. Die Zuordnung erfolgt mithilfe von benutzerdefinierten Claims. |

NoteSie können Rollen kombinieren, indem Sie die Rollennamen durch zwei Rautezeichen voneinander trennen. Beispiel "roles:billwerk":"Finance" "roles:billwerk":"Finance##Products" |

Beispiel "extn.tenant_id":"64c6db2dd86a3dc43db81cf6" | ||

Rolle pro Entität | NoteNur verfügbar mit der Multi-Tenant-Funktion in Kombination mit Open Id Connect. Vom Identity Provider bereitgestellte Rollen werden zugewiesen. Rollen können nicht vom Admin oder bei der Benutzereinladung zugewiesen werden. Die Zuordnung erfolgt mithilfe von benutzerdefinierten Claims. Der Claim muss die Entity-Id enthalten. |

NoteSie können Rollen kombinieren, indem Sie die Rollennamen durch zwei Rautezeichen voneinander trennen. Beispiel "roles:billwerk":"Finance:62c6db2da85a7dc43db81cf6" |

Rollennamen

Der Rollenname muss im Claim verwendet werden, um die entsprechende Rolle zuzuordnen.

Role name | Role |

|---|---|

Admin | Admin |

Operations | Operations |

Finance | Finance |

Products | Produkte |

ReadOnlyOperations | ReadOnlyOperations |

Reports | Reports |

Templates | Vorlagen |